IIS - Richtige Erstellung von selbstsignierten Zertifikaten

- 18.05.2012 - 18:54

Link zu diesem Beitrag: | |||||

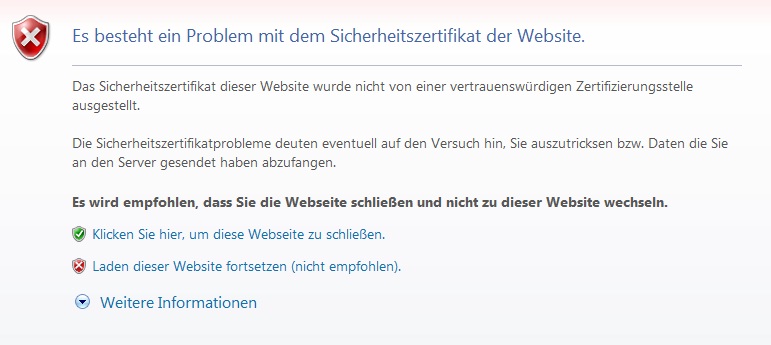

| Folgende Anleitung erklärt die richtige Erstellung von selbstsignierten Zertifikaten für den IIS bzw. das OWA: Für das Erstellen von SAN-Zertifikaten (Zertifikat für multiple Domains) klicken Sie hier Erstellen des Zertifikats Voraussetzungen: SBS 2011 Standard (bzw. IIS 7.5 und ein installierter Zertifizierungsstellendienst) 1.) IIS-Management-Konsole öffnen 2.) Gehen Sie auf die oberste Ebene Ihres II-Servers und wählen Sie unter der Rubrik IIS das Icon "Serverzertifikate". 3.) Wählen Sie unter Aktionen "Domänenzertifikat erstellen...". 4.) Tragen Sie unter "Gemeinsamer Name" den DNS-Namen Ihres Servers ein (z.B. meineseite.de). Die restlichen Felder müssen gefüllt werden sind aber nicht relevant. 5.) Weiter klicken. 6.) Klicken Sie bei "Online-Zertifizierungstelle angeben:" auf Auswählen und wählen Sie den lokalen Host. Bei Anzeigename geben Sie wieder den CNAME ein. 7.) Klicken Sie zum Schluss auf Fertig. Ihr Domänenzertifikat ist nun fertig. Damit die Clients aber nicht immer nachfolgende Fehlermeldung anzeigen, sollten Sie diese mit dem Root-Zertifikat "füttern".  Export des Root-Zertifikats (Root-CA) Dazu müssen wir dieses ersteinmal exportieren. 1.) IIS-Management-Konsole öffnen 2.) Gehen Sie auf die oberste Ebene Ihres IIS und wählen Sie unter der Rubrik IIS das Icon "Serverzertifikate". 3.) Wählen Sie das Zertifikat bei dem der Wert unter "Ausgestellt für" und "Ausgestellt von" übereinstimmen. 4.) Doppelt anklicken bzw. rechte Maustaste "Anzeigen". 5.) Reiter "Details" wählen. 6.) Button "In Datei kopieren..." anklicken. 7.) Im nun erscheinenden Fenster auf "Weiter" klicken. 8.) Wählen Sie "Nein, privaten Schlüssel nicht exportieren" und klicken Sie auf "Weiter". 9.) "Weiter". 10.) Auf "Durchsuchen" klicken und einen beliebigen Speicherort wählen. 11.) "Weiter". 12.) "Fertig stellen" wählen. Die nun exportierte muss nun zu den Clients "gebracht" werden. Z. B. mittels USB-Stick. Windows 7-Client Auf dem Client muss man sich nun als Administrator anmelden. 1.) Auf "Start" klicken. 2.) mmc eingeben. 3.) UAC-Bestätigung mit "Ja" bestätigen 4.) In der MMC-Konsole nun oben in der Menüleiste auf "Datei" klicken und "Snap-In hinzufügen/entfernen" wählen. 5.) Auf der linken Seite unter "Verfügbare Snap-Ins:" bis zum Ende hin scrollen, "Zertifikate" wählen und den in der Mitte befindlichen Button "Hinzufügen >" anklicken. 6.) Bei dem nun erscheinenden Fenster "Computerkonto" wählen und mit "Weiter" bestätigen. 7.) "Lokalen Computer (...)" wählen und auf den Button "Fertig stellen" klicken. 8.) Auf "OK" klicken. 9.) Nun wird das Snap-In hinzugefügt und man sieht auf der linken Seite einen Knoten der "Zertifikate (Lokaler Computer)" heißt. Diesen Knoten öffnen. 10.) Den Unterknoten "Vetrauenswürdige Stammzertifizierungsstellen" öffnen. 11.) Unterknoten "Zertifikate" mit der rechten Maustaste anklicken und "Alle Aufgaben" wählen, dann "Importieren". 12.) In den nun erscheinenden Fenster klicken Sie auf "Weiter". 13.) Auf "Durchsuchen" klicken und das Stammzertifikat vom USB-Stick wählen. 14.) "Weiter". 15.) "Weiter". 16.) "Fertig stellen". U. Umständen dauert der Import eine Weile. Bei erfolgreichem Abschluss meldet ein Dialogfenster "Der Importvorgang war erfolgreich.". Der Client sollte nun sofern der CNAME stimmt keine Zertifikatsfehler mehr melden. Windows XP-Client 1.) Auf Start klicken. 2.) Auf Ausführen klicken "mmc" eingeben und auf "OK" klicken. 3.) In der MMC-Konsole nun oben in der Menüleiste auf "Datei" klicken und "Snap-In hinzufügen/entfernen" wählen. 4.) Klicken Sie auf den Button "Hinzufügen" und wählen Sie "Zertifikate" am Ende der Liste, klicken Sie dann auf "Hinzufügen". 5.) Wählen Sie "Computerkonto" und klicken Sie auf "Weiter". 6.) "Lokalen Computer (...)" wählen und auf den Button "Fertig stellen" klicken. 7.) Klicken Sie bei dem geöffneten Fenster auf "Schließen". 8.) Und bei dem übergeordneten Fenster auf "OK". 9.) Auf der linken Seite sehen Sie nun einen Knoten mit der Bezeichnung "Zertifikate" öffnen Sie diesen. 10.) Klicken Sie mit der rechten Maustaste auf den untergeordneten Knoten "Zertifikate", wählen Sie "Alle Aufgaben" und dann "Importieren". 11.) In den nun erscheinenden Fenster klicken Sie auf "Weiter". 12.) Auf "Durchsuchen" klicken und das Stammzertifikat vom USB-Stick wählen. 13.) "Weiter". 14.) "Weiter". 15.) "Fertig stellen". U. Umständen dauert der Import eine Weile. Bei erfolgreichem Abschluss meldet ein Dialogfenster "Der Importvorgang war erfolgreich.". Der Client sollte nun sofern der CNAME stimmt keine Zertifikatsfehler mehr melden. Durch die Wahl des Computerkontos müssen die Einstellungen nicht für jeden Benutzer einzeln durchgeführt werden, sondern gelten für alle lokalen Benutzerkonten. Quellen: http://www.administrator.de/OWA_Zertifikat_unter_Server_2008.html http://technet.microsoft.com/de-de/library/cc731014(v=ws.10).aspx

Über den Autor

Thomas Windscheif arbeitet bei excITe Consulting und ist langjähriger Berater im Bereich IT-Infrastruktur und Groupware. Sowohl Kleinunternehmen z. B. im Handwerk als auch der größere fertigende Mittelstand gehören zu seinem Projektumfeld. Im Wesentlichen gehören die Planung von Infrastruktur-Migrationen (Novell/Micro Focus, Microsoft), Cloud-Lösungen (Office365), Groupware-Umgebungen (z. B. Exchange) und deren Umsetzung zu seinen Aufgaben. Neues begeistert ihn aber ebenso und so unterstützt Thomas Windscheif auch bei themenfremden IT-Systemen, überall da wo er helfen kann. Sein Ziel: Die Mehrwerte der heutigen IT-Lösungen für einfacheres und modernes Arbeiten beim Kunden einbringen.

|

Sie haben ein ungelöstes Problem in Ihrer Exchange Server oder Microsoft-Infrastruktur? Sie haben ein ungelöstes Problem in Ihrer Exchange Server oder Microsoft-Infrastruktur?Treten Sie gerne mit mir in Kontakt. Sowohl bei einfachen Exchange Installationen, als auch bei hochverfügbaren, lastverteilten Mehrstandort-DAG-Topologien mit Loadbalancern unterstütze ich Sie -auch kurzfristig- sehr gerne. Nutzen Sie den Live Chat, xing, LinkedIn, das Kontaktformular oder den Mailkontakt | ||

|

[

News als RSS-Feed abonnieren] News als RSS-Feed abonnieren]News vom 06.11.2023 - 18:05 - Safe Sender List unter Outlook leeren - Praktische Umsetzung - Weitere News: Exchange Online Protection und die Safe Sender List

[alle News auflisten] |