Microsoft Defender - Tamper Protection / Manipulationsschutz

- 15.07.2022 - 10:49

Link zu diesem Beitrag: | |||||

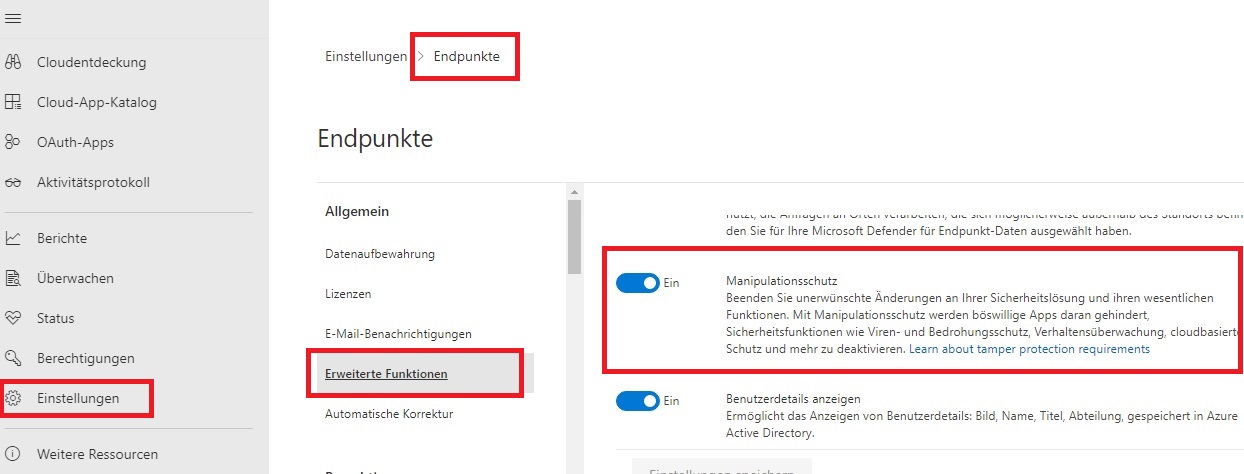

| Symptom: Echtzeitschutz lässt sich via GPO nicht deaktivieren Echtzeitschutz lässt sich via PowerShell nicht deaktivieren Wird im Tenant für Windows Defender der Manipulationsschutz aktiviert, kann weder über die Registry, Gruppenrichtlinien oder über die PowerShell der Echtzeitschutz deaktiviert werden. (siehe hierzu https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection?view=o365-worldwide#how-it-works) Offensichtlich werden nicht alle Veränderungen durch Richtlinien verhindert. Konfigurationen via GPO für ASR oder Ausnahmen werden dennoch angewendet. Konsequent wird dieses Settings also nicht durchgesetzt. Den Echtzeitschutz kann man aber definitiv nicht über Richtlinien deaktivieren. Der Manipulationsschutz ist definitiv eine sinnvolle Schutzfunktion für den Defender. Allerdings gibt es Situationen bei denen man den AV-Schutz temporär deaktivieren möchte (z. B. Installation von Produkt-Updates mit vielen kleinen Dateien). So wird im Zweifelsfall das Exchange-Update von einer 1 stündigen Aktion zu einer 4 - 5 stündigen Angelegenheit. Ob der Manipulationsschutz (auch Tamper Protection genannt) aktiviert ist, kann man mit dem folgenden Befehl in der PowerShell prüfen: Get-MpComputerStatus | fl *Tamp* Wenn Attribut "IsTamperProtected" den Wert "True" aufweist, ist der Manipulationsschutz aktiv. Kommt die Einstellung aus dem Tenant entspricht der Wert von "TamperProtectionSource" = "ATP". Entgegen früherer Strategien hat sich Microsoft nun bei vielen Produkten dazu entschieden den Cloud Policies Vorrang vor den Gruppenrichtlinien zu geben. Das war in den vergangenen Jahren genau anders herum. Über das Userinterface des Defenders man leider nicht woher die Richtlinien stammen, lediglich das sie vom Administrator verwaltet werden. Der Manipulationsschutz lässt sich über AV-Policies via Microsoft Endpoint Management (aka Intune) auf einzelne Geräte ausrollen. So kann man im Tenant die Funktion global deaktivieren und für einzelne Systeme wieder aktivieren. (siehe https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection?view=o365-worldwide#turn-tamper-protection-on-or-off-in-microsoft-endpoint-manager) Kunden die Microsoft Endpoint Configuration Manager benutzen, sollten ebenfalls die globale Funktion "Manipulationsschutz" deaktivieren und die Funktion über "tenant attach" ausrollen (siehe https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection?view=o365-worldwide#manage-tamper-protection-for-your-organization-with-configuration-manager-version-2006) Den Manipulationsschutz deaktiviert man global über das Defender Portal https://security.microsoft.com/ via "Einstellungen" > "Endpunkte" > "Erweiterte Funktionen" dort den Schalter "Manipulationsschutz" auf "Aus" stellen. Bis die Änderung effektiv wird, kann es ein paar Stunden dauern. Über den Befehl Get-MpComputerStatus | fl *Tamp* lässt sich der Status des Manipulationsschutzes auf den jeweiligen Hosts ermitteln.

Über den Autor

Thomas Windscheif arbeitet bei excITe Consulting und ist langjähriger Berater im Bereich IT-Infrastruktur und Groupware. Sowohl Kleinunternehmen z. B. im Handwerk als auch der größere fertigende Mittelstand gehören zu seinem Projektumfeld. Im Wesentlichen gehören die Planung von Infrastruktur-Migrationen, Cloud-Lösungen (Microsoft 365), Groupware-Umgebungen (z. B. Exchange) und deren Umsetzung zu seinen Aufgaben. Insbesondere im Umfeld hybrider Identitätsumgebungen mit Entra Connect und den Möglichkeiten zur Härtung der IT-Landschaft konnte er in vielen Projekten Erfahrungen sammeln. Neues begeistert ihn aber ebenso und so unterstützt Thomas Windscheif auch bei themenfremden IT-Systemen, überall da wo er helfen kann. Sein Ziel: Die Mehrwerte der heutigen IT-Lösungen für einfacheres und modernes Arbeiten beim Kunden einbringen.

|

Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365? Sie haben ein ungelöstes Problem in Ihrer Exchange Server/Microsoft-Infrastruktur oder unter Microsoft 365?Treten Sie gerne mit mir in Kontakt. Sowohl bei einfachen Umgebungen, als auch bei komplexen Multisite/Cloud-Topologien unterstütze ich Sie -auch kurzfristig- sehr gerne. Nutzen Sie den Live Chat, xing, LinkedIn, das Kontaktformular oder den Mailkontakt | ||

|

[

News als RSS-Feed abonnieren] News als RSS-Feed abonnieren]News vom 24.12.2024 - 12:49 - E-Rechnung Viewer via Gruppenrichtlinie installieren - Weitere News: Spontaner Administrationsverlust unter Exchange Online - Und wie man es behebt!

[alle News auflisten] |